Blog

Vie privÃĐe, vie publique ou bien gÃĐrer la sÃĐcuritÃĐ informatique

Vie privÃĐe, vie publique ou bien gÃĐrer la sÃĐcuritÃĐ informatique

PostÃĐ le dimanche 2 avril 2017 à 12:51:02

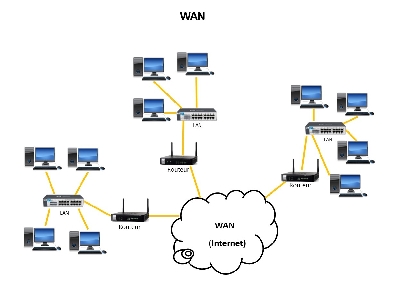

L'informatique est un monde à part qui prÃĐsente certaines similitudes avec le monde rÃĐel. Il peut Être divisÃĐ en deux parties: l'espace privÃĐ et l'espace public. La frontiÃĻre entre les deux univers n'est pas un mur en brique ou en bÃĐton, mais le routeur, la fameuse box des fournisseurs d'internet, comme OrangeÂŪ, FreeÂŪ, Bouygues TelecomÂŪ ou SFR/NumericableÂŪ par exemple, pour ne citer que les principaux. CÃītÃĐ cable tÃĐlÃĐphonique (ADSL, VDSL) ou de la fibre optique, c'est le monde public (dÃĐnommÃĐ WAN en anglais), la jungle qui nourrit les mÃĐdias et rÃĐseaux sociaux d'histoires croustillantes et souvent fantasmatiques, et cÃītÃĐ prise Ethernet (format RJ45) ou Wifi, c'est le monde privÃĐ (dÃĐnommÃĐ LAN en anglais, L pour Local).

Une usage standard de l'internet consiste à maintenir une bonne ÃĐtanchÃĐitÃĐ entre les deux mondes, à savoir que les commandes informatiques permettant de prendre le contrÃīle des objets dans le rÃĐseau privÃĐ (Wifi ou cablÃĐ, c'est la mÊme chose, dans le premier les ondes portant l'information, dans le second, ce sont les ÃĐlectrons dans le fil de cuivre) depuis le rÃĐseau public sont filtrÃĐes ou interdites. De mÊme que l'on ferme sa porte et presque tous les accÃĻs de sa maison. Quelques commandes restent autorisÃĐes, permettant notamment de dialoguer sur le web avec les navigateurs, les logiciels de mails, de voir la tÃĐlÃĐvision, d'ÃĐcouter de la musique en streaming. Elles sont trÃĻs contrÃīlÃĐes en principe, et seuls les logiciels malveillants (virus, ver...), les fameux malwares, utilisent les failles toujours moins nombreuses des logiciels pour prendre la main et contrÃīler les appareils dans le rÃĐseau privÃĐ Ã l'insu de leurs utilisateurs. Donc visiter un site douteux, rÃĐcupÃĐrer une archive inconnue peut prÃĐsenter des risques importants, et ruiner en un clic la sÃĐcuritÃĐ de base fournie par les box ! L'hameçonnage (fishing) est un autre moyen dans lequel l'utilisateur accÃĻde à un site leurre, le conduisant à rÃĐvÃĐler malgrÃĐ lui des donnÃĐes confidentielles. Finalement, toutes ces techniques pirates correspondent à des procÃĐdures analogues permettant d'accÃĐder au rÃĐseau privÃĐ depuis le rÃĐseau public pour rechercher des informations confidentielles (banque, travail...) qui pourront ensuite Être utilisÃĐes aux dÃĐpends de leurs propriÃĐtaires. Dans certains cas, il est mÊme possible de crypter les disques des ordinateurs privÃĐs depuis l'extÃĐrieur, et il faut alors payer une rançon pour dÃĐverrouiller le piÃĻge (ransomware). Une chose est certaine, le rÃīle de l'utilisateur est crucial pour affaiblir les protections fournies par dÃĐfaut avec la box. C'est l'utilisateur qui est le point faible, d'autant qu'il n'a en gÃĐnÃĐral aucune formation à ce sujet, si ce n'est des informations souvent parcellaires, obscures et anxiogÃĻnes venant des mÃĐdias. Il se sent en gÃĐnÃĐral dÃĐsarmÃĐ face à la menace, ne sachant quelle approche simple et systÃĐmatique avoir.

Le degrÃĐ de fragilitÃĐ de la sÃĐcuritÃĐ informatique est fonction de plusieurs critÃĻres. Le systÃĻme informatique joue un rÃīle certain en raison de possibles faiblesses de conception. On sait ainsi que WindowsÂŪ de MicrosoftÂŪ, pour ne pas le nommer, est un systÃĻme fragile potentiellement, et que sa corruption par des logiciels malveillants est assez facile. C'est pour cela que les anti-virus ou autres programmes ÃĐquivalents sont tellement importants. Ce n'est pas le cas pour les systÃĻmes de type Unix (MacOSÂŪ, iOSÂŪ d'Apple ou AndroidÂŪ de GoogleÂŪ sont des systÃĻmes basÃĐs sur des noyaux Unix, comme tous les Linux), dont la structure est particuliÃĻrement robuste. C'est ainsi, et c'est pour cela que les machines fonctionnant avec un systÃĻme basÃĐ sur Unix prÃĐsentent un trÃĻs faible risque de corruption complet du systÃĻme. C'est un gros argument de vente dont AppleÂŪ ne se prive pas d'ailleurs !

La rÃĐcupÃĐration de donnÃĐes confidentielles sur Internet est un risque potentiel sÃĐrieux, qui peut compromettre la sÃĐcuritÃĐ de sa propre configuration mais aussi celle des autres par le carnet d'adresses mails ou tÃĐlÃĐphoniques stockÃĐs sur l'ordinateur, mais aussi le contenu de tous les fichiers. Combien de fois n'ai-je pas reçu des mails ÃĐtranges d'amis, m'indiquant qu'ils ÃĐtaient au bord de la faillite et qu'il fallait les aider financiÃĻrement. La bonne blague ! Lorsque l'on accÃĻde à sa boite mail ou à un site internet de maniÃĻre standard, les informations ÃĐchangÃĐes entre ordinateurs peuvent circuler sur le rÃĐseau sans protection particuliÃĻre. Ainsi, toute personne mal-intentionnÃĐe ou robot (botnet) peut venir rÃĐcupÃĐrer ces informations sensÃĐes Être confidentielles en 'ÃĐcoutant' la conversation avec des outils qu'il est trÃĻs facile à tÃĐlÃĐcharger gratuitement. Si l'on ne prend pas garde, envoyer à un membre de sa famille des codes d'accÃĻs prÃĐsente ainsi un risque sÃĐrieux de compromettre la sÃĐcuritÃĐ informatique de toute le monde si le message tombe entre des mains malveillantes. Le risque n'est pas nÃĐcessairement immÃĐdiat, les donnÃĐes subtilisÃĐes pouvant Être utilisÃĐes ultÃĐrieurement dans des attaques dont on ne se rend mÊme pas toujours compte. Pour pallier à ce rÃĐel talon d'Achille, toutes les connexions internet tendent à devenir sÃĐcurisÃĐes ou cryptÃĐes alors que celles-ci n'ÃĐtaient rÃĐservÃĐes qu'aux transactions bancaires dans un passÃĐ encore rÃĐcent. Les navigateurs privilÃĐgient dÃĐsormais systÃĐmatiquement les protocoles 'https', caractÃĐrisÃĐs par le petit cadenas devant l'adresse, tandis que les ports d'accÃĻs mail par lesquels transitent uniquement les communications sÃĐcurisÃĐes sont ÃĐgalement couramment utilisÃĐs. Sans entrer dans les dÃĐtails, la sÃĐcuritÃĐ informatique repose sur l'ÃĐchange de certificats ou de clÃĐs numÃĐriques gÃĐnÃĐrÃĐs par des algorithmes complexes qui valident la confidentialitÃĐ de la connexion. Il faut possÃĐder les deux clÃĐs, l'une sur le serveur, l'autre sur la machine client, celle de l'utilisateur, pour pouvoir ÃĐtablir la connexion qui sera cryptÃĐe par les clÃĐs. Les rÃĐpertoires oÃđ sont stockÃĐs les clÃĐs sont en gÃĐnÃĐral inaccessibles à tous, sauf à l'administrateur de l'ordinateur et au programme qui les utilise. Changer les droits d'accÃĻs à ces rÃĐpertoires peut affaiblir considÃĐrablement la sÃĐcuritÃĐ informatique, mais en gÃĐnÃĐral, trÃĻs peu de monde est concernÃĐ par cette intervention de spÃĐcialiste. Les ÃĐchanges sÃĐcurisÃĐs existent depuis longtemps, mais leur emploi ÃĐtait restreint, car ils nÃĐcessitent des moyens de calculs plus puissants pour crypter/dÃĐcrypter les donnÃĐes à la volÃĐe. Les ordinateurs d'aujoud'hui, avec des puces dÃĐdiÃĐes notamment, font cela trÃĻs bien. Cette question du cryptage systÃĐmatique des ÃĐchanges informatiques va devenir un point essentiel de la sÃĐcuritÃĐ informatique avec l'ÃĐmergence massive des objets connectÃĐs de toute sorte (ÃĐlectromÃĐnager, voiture, etc).

A noter qu'il existe toujours les fameux VPN (Virtual Private Network ou rÃĐseau privÃĐ virtuel qui cryptent les ÃĐchanges d'un bout à l'autre de la ligne), mais le surcroit de protection qu'ils apportent est inutile si l'on utilise les connexions sÃĐcurisÃĐes actuelles (https, ssh et autres), que cela soit pour les mails ou la navigation internet. Les VPN ne gardent leur sens que pour contourner intentionnellement des filtres informatiques gÊnants, comme par exemple accÃĐder à certains sites occidentaux bloquÃĐs depuis la Chine !! En effet, l'adresse elle-mÊme du site est cryptÃĐe, et pas seulement les ÃĐchanges. Là est la diffÃĐrence. Tous les VPN ne se valent pas, mais cela fonctionne bien en gÃĐnÃĐral.

La gÃĐnÃĐralisation des mÃĐthodes à deux facteurs utilisant des machines tierces (codes SMS) est aussi un facteur supplÃĐmentaire de sÃĐcuritÃĐ. Il est largement utilisÃĐ pour les transactions bancaires, permettant d'identifier le client de maniÃĻre quasi-certaine, via des connexions sÃĐcurisÃĐes ÃĐvidemment. Par ailleurs, les mÃĐthodes CAPTCHA permettent de s'assurer que l'utilisateur est bien un Être vivant et non un robot usurpant une identitÃĐ. Ces multiples barriÃĻres souvent complÃĐmentaires permettent d'atteindre une sÃĐcuritÃĐ informatique raisonnable actuellement.

MalgrÃĐ toutes les sÃĐcuritÃĐs mises en place, la fragilitÃĐ intrinsÃĻque de tout l'ÃĐdifice informatique reste ÃĐminemment liÃĐe aux comportements de l'utilisateur lui-mÊme, notamment avec la navigation internet en eaux troubles et les mails douteux. Pour se prÃĐmunir du risque, les anti-virus peuvent toujours Être trÃĻs utiles, en bloquant une erreur potentiellement fatale. Les navigateurs internet prennent ÃĐgalement de plus en plus au sÃĐrieux ce type de problÃĻme, et chaque jour, la sÃĐcuritÃĐ de ces outils est renforcÃĐe en amont. Les logiciels anti-virus, dont le spectre d'action est gÃĐnÃĐralement bien plus large que les virus eux-mÊmes, offrent une sÃĐcuritÃĐ significative pour des risques uniquement bien documentÃĐs. Il faut pour cela mettre à jour rÃĐguliÃĻrement les bases de connaissance de ces outils, ce qui est effectuÃĐ automatiquement la plupart du temps. Mais ils ne sont pas infaillibles, et il est toujours possible de se faire dÃĐrober des informations confidentielles de maniÃĻre accidentelle. C'est là que la bonne gestion des mots de passe prend tout son sens, en ÃĐtanchÃĐifiant les ÃĐchanges, de sorte que les dÃĐgats restent limitÃĐs. La dÃĐmultiplication des moyens d'accÃĻs aux sites internet et aux boites mails par les smartphones et tablettes rend la gestion de ces mots de passe encore plus dÃĐlicate, la tentation ÃĐtant alors de simplifier leur usage en utilisant, pour tous les accÃĻs, des rÃĻgles mÃĐmorisables faciles à dÃĐcouvrir car trop simples (date anniversaire, suite de chiffres simples, etc). Et le piÃĻge se referme alors sur l'utilisateur qui se croit protÃĐgÃĐ alors qu'il ne l'est pas.

En effet, le principe de base de la sÃĐcuritÃĐ par mot de passe est d'avoir un code unique et complexe pour chaque accÃĻs privÃĐ ! Dans ce cas, le risque d'intrusion ou de malversation est circonscrit au site ou à la boite mail concernÃĐe, et ne se propage pas ! Un bon mot de passe bloque la propagation du risque de piratage ! Pour ÃĐviter d'utiliser le mÊme mot de passe pour chaque accÃĻs ou des codes trop simples, il faut alors utiliser des logiciels de gestion de mots de passe, qui gÃĐnÃĐrent des clÃĐs alÃĐatoires longues, extrÊmement difficiles à dÃĐchiffrer et par principe non mÃĐmorisable. Tout l'inverse de ce que font la plupart des utilisateurs. Ce n'est plus à l'usager de gÃĐrer la multitude de ses mots de passe, mais au logiciel dÃĐdiÃĐ. Le seul qu'il doit mÃĐmoriser est celui qui lui permet d'accÃĐder à la bibliothÃĻque de ses mots de passe, quand c'est nÃĐcessaire. Il existe un grand nombre de ces outils multi-plateformes, multi-systÃĻmes, bien intÃĐgrÃĐs à la plupart des applications qui offrent ce service. Un exemple 1passwordÂŪ pour MacOSÂŪ, iOSÂŪ et WindowsÂŪ. Mais il y en a bien d'autres. Cette approche permet de ne jamais taper soi-mÊme ses mots de passe, de ne jamais les rendre lisibles par dessus l'ÃĐpaule, et de prÃĐserver ainsi la confidentialitÃĐ Ã toute ÃĐtape. Il ne faut jamais oublier que les transports en commun (train, avion, bus) sont des lieux privilÃĐgiÃĐs de piratage des donnÃĐes, autant que l'accÃĻs à des sites vÃĐrolÃĐs ! Peu de monde s'en soucie, et c'est dommage.

Enfin, la sÃĐcuritÃĐ des accÃĻs aux sessions informatiques est à prendre en compte de la mÊme maniÃĻre, d'autant que l'on est de plus en plus nomade. Il faut absolument sÃĐcuriser l'accÃĻs à tous ses appareils, ordinateur portable, smartphone, tablettes, etc. Un code à quatre chiffre peut Être 'cassÃĐ' en quelques dizaines de secondes. Avec deux chiffres de plus, il faut des dizaines d'heures avec des outils de professionnels. A mÃĐditer.

A l'heure oÃđ l'informatique fait partie intÃĐgrante de notre quotidien, prendre la sÃĐcuritÃĐ informatique au sÃĐrieux n'est pas une chose anodine. Comme le fameux risque 'zÃĐro' n'existe pas, il faut prÃĐvenir celui-ci en limitant au maximum les possibilitÃĐs d'intrusion. Circonscrire le risque est alors la dÃĐmarche la plus robuste. Pour cela, utiliser des mots de passe assez longs, non-mÃĐmorisables est la clÃĐ ! Il est donc nÃĐcessaire de dÃĐlÃĐguer la gestion de ces codes à des outils bien pensÃĐs à cet effet. C'est une dÃĐmarche volontaire qui demande un effort intellectuel initial non-nÃĐgligeable, mais le bÃĐnÃĐfice est immense ensuite, avec une simplification de la vie informatique, car les mots de passe ne viennent plus encombrer le quotidien. En attendant que les technologies progressent et permettent de s'affranchir des mots de passe et filtrent les actions malveillantes. Cela viendra certainement, mais il faudra en attendant gÃĐrer correctement l'informatique du prÃĐsent pour qu'elle reste une source d'amÃĐlioration de l'existence et non d'aliÃĐnation à des procÃĐdures fastidieuses, dont on sait qu'elles finissent toujours par Être abandonnÃĐes. C'est à ce prix que la vie privÃĐe peut Être prÃĐservÃĐe raisonnablement dans un univers public virtuel qui n'est pas dÃĐnuÃĐ de risques. Et quant à la paranoÃŊa de l'espionnage par big brother, si elle existe certainement pour des raisons ÃĐconomiques ou politiques justifiÃĐes ou inavouables, elle n'a pas rÃĐellement de fondement pour le commun des mortels. L'intrusion furtive sur des connexions sÃĐcurisÃĐes nÃĐcessite des moyens techniques considÃĐrables, trÃĻs onÃĐreux, et pas toujours efficaces ! Par ailleurs, la mÃĐthode bac à sable ou sandboxing qui est gÃĐnÃĐralisÃĐe permet d'ÃĐviter à des logiciels trÃĻs officiels d'avoir des comportements indÃĐsirables en venant fouiller les donnÃĐes privÃĐes sans l'accord de l'usager. Ce n'est qu'en se connectant vers l'extÃĐrieur que l'on livre quelques donnÃĐes sur soi-mÊme avec l'adresse IP, et celles-ci sont dÃĐjà largement utilisÃĐes à des fins commerciales et/ou statistiques, sans que cela ne vienne empiÃĐter de maniÃĻre trop intrusive dans la sphÃĻre privÃĐe. Pas de quoi en tous cas crÃĐer des crises d'angoisse face à un terrible complot !

...

[+3655] [+24] Partager:

ThÃĻmes

- Informatique / 2

- Politique, Sciences / 1

- Recherche, sociologie, simulation / 1

- Sociétal, Politique / 1

- Sociétal / 1

- Guerre Ukraine / 1

- Société, Climat, Energie, Fiscalité, Journalisme, Loi, Fascisme / 1

- Montagne, environnement, climat, société, écologie / 1

Populaires

- Les premiÃĻres leçons de l'ÃĐpidÃĐmie COVID-19 / 89

- ComprÃĐhension des systÃĻmes complexes / 53

- L'informatique et moi... / 37

- Vie privÃĐe, vie publique ou bien gÃĐrer la sÃĐcuritÃĐ informatique / 24

- Le jour d'aprÃĻs... / 3